Digitalização em rede: atribuição e proteção contra ela

A digitalização da rede é uma das maisoperações populares realizadas pelos administradores do sistema. Dificilmente existe tal especialista em TI que nunca na atividade não aplicou um comando ping, neste ou naquele tipo incluído na estrutura de qualquer sistema operacional. Vale a pena considerar este tópico em mais detalhes.

Finalidade da Digitalização

Na verdade, a digitalização em rede é muitoUma ferramenta poderosa, usada regularmente na configuração da rede e do equipamento de rede. Ao procurar por nós defeituosos, essa operação também é executada. By the way, além de usar para fins de trabalho, a digitalização em rede também é uma ferramenta favorita para qualquer cracker. Todas as ferramentas mais conhecidas para verificação de rede foram criadas por hackers profissionais. Com a ajuda deles, torna-se possível examinar a rede e coletar todas as informações necessárias sobre os computadores conectados a ela. Assim, você pode descobrir que tipo de arquitetura de rede, qual equipamento é usado, quais portas nos computadores estão abertas. Esta é toda a informação primária necessária para o hacking. Como os utilitários são usados por crackers, eles também os utilizam para descobrir todas as vulnerabilidades da rede local durante a configuração.

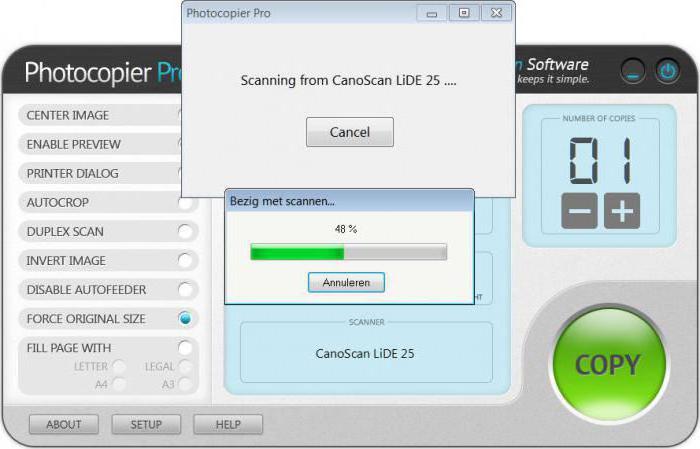

Em geral, os programas podem ser divididos em dois tipos. Alguns executam a varredura de endereços IP na rede local, enquanto outros examinam as portas. Essa divisão pode ser chamada de condicional, já que a maioria das utilidades combinam ambas as funções.

Varredura de endereço IP

Geralmente, há muitas máquinas na rede do Windows. O mecanismo para verificar seus endereços IP está enviando pacotes ICMP e aguardando uma resposta. Se tal pacote for recebido, o computador está atualmente conectado à rede nesse endereço.

Ao considerar os recursos do protocolo ICMPDeve-se notar que a varredura da rede usando ping e utilitários semelhantes é apenas a ponta do iceberg. Ao trocar pacotes, você pode obter informações mais valiosas do que o fato de conectar um nó a uma rede em um determinado endereço.

Como se proteger contra a varredura de endereços IP?

É possível se defender contra isso? Sim, você só precisa bloquear as respostas às solicitações do ICMP. Essa abordagem é usada por administradores que se preocupam com segurança de rede. Igualmente importante é a capacidade de impedir a digitalização em rede. Para este propósito, a troca de dados através do protocolo ICMP é restrita. Apesar de sua conveniência em verificar problemas de rede, também pode criar esses problemas. Com acesso ilimitado, os hackers têm a oportunidade de atacar.

Varredura portuária

Nos casos em que a troca de pacotes ICMP ébloqueado, o método de varredura de porta é usado. Depois de verificar as portas padrão de cada endereço possível, você pode descobrir quais dos nós estão conectados à rede. No caso de abrir a porta ou sua localização no modo de espera, você pode entender que há um computador nesse endereço que está conectado à rede.

A varredura das portas de rede é referida como escuta TCP.

Como se proteger das portas de escuta?

É improvável que seja possível impedir alguémTente verificar as portas no computador. Mas é perfeitamente possível consertar o fato de ouvir, depois do qual possíveis conseqüências negativas podem ser minimizadas. Para fazer isso, você deve configurar corretamente o firewall, bem como desativar os serviços que não são usados. Qual é a configuração do firewall do sistema operacional? Fechando todas as portas não utilizadas. Além disso, os firewalls de software e hardware têm uma função para suportar o modo de detecção de tentativas de verificação de portas. Essa possibilidade não deve ser negligenciada.