Algoritmos de criptografia de dados. Algoritmos de criptografia simétrica. Algoritmo de criptografia RSA. Algoritmo de criptografia DES. Escolhendo um Algoritmo de Criptografia

Na era do nosso computador, a humanidade está cada vez maisrecusa-se a armazenar informações em forma manuscrita ou impressa, preferindo os documentos eletrônicos. E se você costumava roubar apenas papel ou pergaminho, agora eles estão hackeando informações eletrônicas. Mesmos de algoritmos de criptografia de dados são conhecidos desde tempos imemoriais. Muitas civilizações preferiram criptografar seu conhecimento único, de modo que só pudessem chegar a uma pessoa com conhecimento. Mas vamos ver como tudo isso é exibido em nosso mundo.

O que é um sistema de criptografia de dados?

Para começar, é necessário definir por si sósistemas criptográficos em geral. Grosso modo, este é um algoritmo especial para registrar informações que seriam compreensíveis apenas para um determinado círculo de pessoas.

Nesse sentido, um estranho é tudo o que elevê, deve (e em princípio, parece) parecer um conjunto de símbolos sem sentido. Somente aqueles que conhecem as regras para sua localização poderão ler tal sequência. Como o exemplo mais simples, você pode definir um algoritmo de criptografia com palavras de ortografia, digamos, de trás para frente. Claro, essa é a coisa mais primitiva que você pode imaginar. Entende-se que, se você conhecer as regras de escrita, não poderá restaurar o texto original do trabalho.

Por que isso é necessário?

Por que tudo isso foi inventado, provavelmente,não é necessário explicar. Veja, afinal, que quantidades de conhecimento deixadas das antigas civilizações hoje estão em forma criptografada. Ou os antigos não queriam que nós soubéssemos disso, ou tudo isso foi feito, para que as pessoas pudessem usá-los somente quando alcançassem o nível desejado de desenvolvimento - até agora isso só pode ser adivinhado.

No entanto, falando do mundo de hoje, a proteçãoa informação torna-se um dos maiores problemas. Julgue por si mesmo, porque existem muitos documentos nos mesmos arquivos que alguns governos não gostariam de divulgar, quantos desenvolvimentos secretos, quantas novas tecnologias. Mas tudo isso, em geral, é o principal objetivo dos chamados hackers no sentido clássico do termo.

Apenas uma frase vem à mente, que se tornouclássicos dos princípios das atividades de Nathan Rothschild: "Quem é dono da informação, ele é dono do mundo". E é por isso que a informação tem que ser protegida de olhares indiscretos, para que não seja usada por outra pessoa para seus propósitos mercenários.

Criptografia: ponto de referência

Agora, antes de considerarmos a própria estrutura que qualquer algoritmo de criptografia possui, mergulharemos um pouco na história, naqueles primeiros tempos em que essa ciência estava emergindo.

Acredita-se que a arte da ocultação de dados esteja ativacomeçou a desenvolver vários milênios atrás antes de nossa era. A primazia é atribuída aos antigos sumérios, o rei Salomão e aos sacerdotes egípcios. Só muito mais tarde, os mesmos sinais e símbolos rúnicos apareceram para eles. Mas isso é interessante: às vezes o algoritmo para criptografar textos (e naquela época eles eram criptografados) era tal que, no mesmo antigo cuneiforme sumério, um símbolo poderia significar não apenas uma letra, mas uma palavra inteira, conceito ou mesmo frase. Por causa disso, a interpretação de tais textos, mesmo com a disponibilidade de sistemas criptográficos modernos, permitindo restaurar a aparência original de qualquer texto, é absolutamente impossível. Em termos modernos, isso é um algoritmo de criptografia simétrica bastante avançado, como agora é comum. Vamos nos debruçar sobre eles separadamente.

Mundo moderno: tipos de algoritmos de criptografia

Quanto à protecção de dados confidenciais emno mundo moderno, vale a pena considerar separadamente os momentos em que os computadores eram desconhecidos para a humanidade. Sem mencionar o quanto os alquimistas ou os mesmos Templários transferiram para o papel, tentando esconder os verdadeiros textos sobre o conhecimento que conhecem, vale lembrar que o problema só piorou desde o tempo da comunicação.

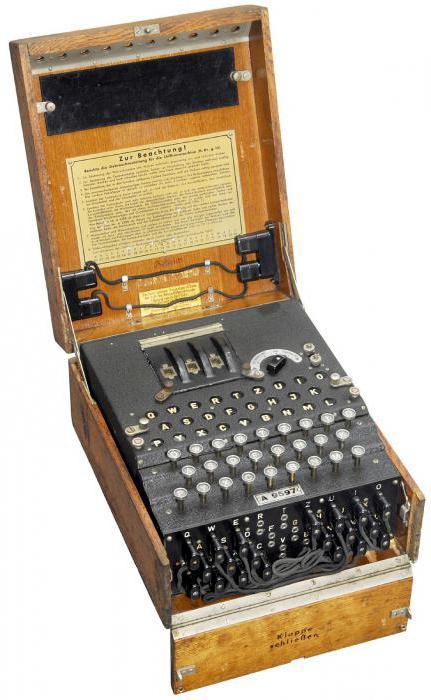

E aqui, talvez, o dispositivo mais famosoé possível nomear a máquina de cifragem alemã de tempos do Segundo mundo abaixo do nome "Enigma", que na tradução do inglês significa "enigma". Novamente, este é um exemplo de como os algoritmos de criptografia simétrica são usados, cuja essência é que o criptografo e o decodificador conhecem a chave (algoritmo) originalmente usada para ocultar os dados.

Hoje tais sistemas criptográficos são usadosem todo lugar. O exemplo mais notável é, digamos, o algoritmo de criptografia AES256, que é um padrão internacional. Do ponto de vista da terminologia computacional, permite o uso de uma chave de 256 bits. Em geral, os algoritmos modernos de criptografia são bastante diversos e podem ser divididos em duas grandes classes: simétricas e assimétricas. Eles, dependendo da área de destino, são agora amplamente utilizados. E a escolha do algoritmo de criptografia depende diretamente das tarefas e do método de restaurar as informações em sua forma original. Mas qual é a diferença entre eles?

Algoritmos de criptografia simétrica e assimétrica: qual é a diferença

Agora vamos ver que diferença cardinalentre esses sistemas e em que princípios sua aplicação na prática é construída. Como já está claro, os algoritmos de criptografia estão associados a conceitos geométricos de simetria e assimetria. O que isto significa, agora será esclarecido.

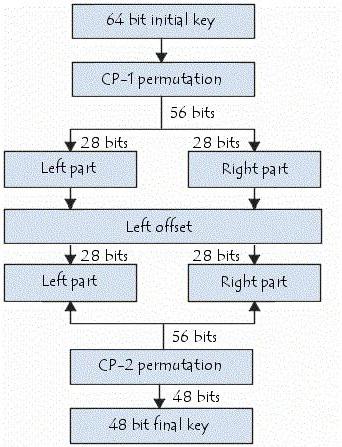

Algoritmo de criptografia simétrica DESdesenvolvido em 1977, implica a existência de uma única chave, que, presumivelmente, é conhecida por duas partes interessadas. Conhecendo essa chave, não é difícil aplicá-la na prática, a fim de ler o mesmo conjunto de símbolos sem sentido, trazendo-a, por assim dizer, para uma forma legível.

E o que são algoritmos assimétricoscriptografia? Duas chaves são usadas aqui, isto é, uma usa uma para codificar a informação de origem, outra é necessária para descriptografar o conteúdo e não é necessário que elas coincidam ou estejam localizadas simultaneamente no lado de codificação e decodificação. Para cada um deles, basta. Assim, em um nível muito alto, a entrada de ambas as chaves em terceiros está excluída. No entanto, com base na situação atual, para muitos intrusos, o roubo deste tipo não é particularmente um problema. Outra coisa é procurar por essa chave (grosso modo, a senha), que é adequada para descriptografar dados. E pode haver tantas variantes que até o computador mais moderno as processará por várias décadas. Como foi dito, nenhum dos sistemas de computador disponíveis no mundo pode cortar o acesso a ele e obter o que é chamado de "escutas telefônicas", não pode e não será capaz nas próximas décadas.

Os algoritmos de criptografia mais famosos e usados com frequência

Mas voltando ao mundo dos computadores. Quais são os principais algoritmos criptográficos para proteção de informações no atual estágio de desenvolvimento de equipamentos de informática e móveis?

Na maioria dos países, o padrão de fato ésistema criptográfico AES baseado em uma chave de 128 bits. No entanto, em paralelo, o algoritmo de criptografia RSA é usado algumas vezes, o que, embora se refira à criptografia usando uma chave aberta (pública), é, no entanto, um dos mais confiáveis. Isso, a propósito, é provado por todos os especialistas líderes, já que o sistema em si é determinado não apenas pelo grau de criptografia de dados, mas também pela preservação da integridade da informação. Quanto aos desenvolvimentos iniciais, que incluem o algoritmo de criptografia DES, está irremediavelmente desatualizado, e tentativas de substituí-lo foram iniciadas em 1997. Foi aí que surgiu o novo padrão de criptografia Advanced AES (primeiro com uma chave de 128 bits, depois com uma chave de 256 bits).

Criptografia RSA

Agora vamos ver a tecnologia RSA, que se refere a um sistema de criptografia assimétrica. Suponha que um assinante envie informações para outro, criptografado usando esse algoritmo.

Para criptografia, dois suficientemente grandesos números X e Y, após o qual seu produto Z, chamado módulo, é calculado. Em seguida, selecione algum número externo A, satisfazendo a condição: 1 <A <(X - 1) * (Y - 1). Deve ser simples, isto é, não ter divisores comuns com o produto (X - 1) * (Y - 1) igual a Z. Então o número B é calculado, mas somente de tal forma que (A * B - 1) seja divisível por ( X-1) * (Y-1). Neste exemplo, A é uma chave aberta, B é uma chave secreta, (Z; A) é uma chave pública, (Z; B) é uma chave privada.

O que acontece quando eu envio? O remetente cria um texto criptografado, designado como F, com a mensagem inicial M, seguido pelo aumento da potência de A e pela multiplicação pelo módulo Z: F = M ** A * (mod Z). O receptor ainda tem que calcular um exemplo simples: M = F ** B * (mod Z). Grosso modo, todas essas ações são reduzidas apenas à exponenciação. O mesmo princípio funciona com a opção de criar uma assinatura digital, mas as equações aqui são um pouco mais complicadas. Para evitar martelar a cabeça com álgebra, tal material não será citado.

Quanto ao hacking, o algoritmo de criptografiaRSA invasor coloca problema praticamente insolúvel: calcular chave B. Este teoricamente poderia ser feito com o uso de fundos disponíveis factoring (decomposição em factores de números iniciais X e Y), mas até à data nenhum desses meios, por conseguinte, a tarefa em si não torna tão difícil - é impossível em tudo.

Criptografia DES

Nós temos mais um no passado, no passadoum algoritmo de criptografia eficaz com um comprimento máximo de bloco de 64 bits (símbolo), dos quais apenas 56. Como mencionado acima, esta técnica já está desatualizada, embora tenha durado o suficiente como padrão para criptossistemas usados nos EUA, mesmo para a indústria de defesa.

A essência de sua criptografia simétrica está naque para este propósito uma determinada seqüência de 48 bits é usada. Neste caso, 16 ciclos são usados para operações de uma amostra de chaves em 48 bits. Mas! Todos os ciclos são semelhantes, em princípio, de acordo com o princípio da ação; portanto, no momento, não é necessário calcular a chave necessária para o trabalho. Por exemplo, um dos computadores mais potentes dos EUA vale mais de um milhão de dólares de "quebra" criptografia por cerca de três horas e meia. Para máquinas de menor hierarquia, para calcular até mesmo a sequência em sua manifestação máxima, não leva mais de 20 horas.

Criptografia AES

Finalmente, diante de nós é o mais comum e, comofoi considerado até recentemente, um sistema invulnerável - o algoritmo de criptografia AES. Hoje é apresentado em três versões - AES128, AES192 e AES256. A primeira opção é usada mais para garantir a segurança das informações dos dispositivos móveis, o segundo é usado em um nível superior. Como padrão, este sistema foi lançado oficialmente em 2002, e imediatamente seu suporte foi anunciado pela Intel, que fabrica chips de processador.

A essência disso, ao contrário de qualquer outro simétricosistema de criptografia reduz para computar um polinómio baseado operações de representação e computação do código com matrizes bidimensionais. De acordo com o governo dos EUA, para quebrar o decodificador comprimento de chave de 128 bits, mesmo o mais moderno, terá cerca de 149 trillion anos. Vamos discordar de uma fonte tão competente. hardware do computador nos últimos cem anos deu um salto, proporcional à progressão geométrica, de modo que, especialmente, não deve enganar-nos, tanto mais que agora, como se vê, há criptografia e mais abruptamente do que aqueles que os Estados Unidos anunciaram um resistente completamente a rachaduras.

Problemas com vírus e descriptografia

Claro, estamos falando de vírus. Recentemente houve vírus muito específicos, ransomware, que criptografa todo o disco rígido e partições lógicas no computador infectado e, em seguida, a vítima recebe uma carta informando que todos os arquivos são criptografados e descriptografar deles só pode ser especificado o poder depois que o banco pagamento.

Ao mesmo tempo, mais importante, afirma-se que quandocriptografia de dados foi aplicado sistema AES1024, isto é, o comprimento da chave é quatro vezes maior do que o AES256 atualmente existente, eo número de opções para encontrar o decodificador apropriado aumenta simplesmente incrivelmente.

E se continuarmos com a declaração do governo dos EUA sobreo tempo alocado para decriptografia de uma chave de 128 bits, que sobre o tempo que levará para encontrar uma solução para um caso chave e suas variantes de comprimento 1024 bits? Foi aqui que os EUA perfuraram. Na verdade, eles acreditavam que seu sistema de criptografia de computador é perfeito. Infelizmente, havia alguns especialistas (aparentemente, no espaço pós-soviético), que superavam os postulados americanos "inabaláveis" em todos os aspectos.

Com tudo isso, até mesmo os principais desenvolvedoresO software antivírus, incluindo a Kaspersky Lab, os especialistas que criaram o Dr.Web, ESET e muitos outros líderes mundiais simplesmente encolhem seus ombros, eles dizem, simplesmente não há meios de decifrar tal algoritmo, enquanto se mantém em silêncio sobre o suficiente É claro que, ao entrar em contato com o suporte, você é convidado a enviar um arquivo criptografado e, se houver um, preferencialmente seu original, na forma em que estava antes do início da criptografia. Infelizmente, mesmo uma análise comparativa ainda não produziu resultados tangíveis.

Mundo que não conhecemos

O que posso dizer, se buscarmos o futuro,não ter a capacidade de decifrar o passado. Se você olhar para o mundo do nosso milênio, verá que o mesmo imperador romano Guy Julius Caesar usou algoritmos de criptografia simétrica em algumas de suas mensagens. Bem, se você olhar para Leonardo da Vinci, isso geralmente se torna desconfortável por causa da percepção de que no campo da criptografia essa pessoa, cuja vida é coberta por um certo véu de mistério, ultrapassou sua modernidade por séculos.

Até agora, muitos são assombrados pelos chamados"Mona Lisa", em que há algo tão atraente que o homem moderno não é capaz de entender. Aliás, na foto alguns símbolos foram encontrados recentemente (no olho, no vestido, etc.), o que indica claramente que tudo isso contém algum tipo de informação criptografada por um grande gênio, que hoje, infelizmente, extraímos não é capaz. Mas nem sequer mencionamos todos os tipos de construções em grande escala que pudessem transformar a compreensão da física daquela época.

Claro, algumas mentes tendem exclusivamente parao fato de que na maioria dos casos a chamada “seção áurea” foi usada, no entanto, não dá uma chave para todo aquele imenso estoque de conhecimento, que é considerado incompreensível para nós ou perdido para sempre. Aparentemente, os criptógrafos ainda precisam fazer uma incrível quantidade de trabalho para entender que algoritmos de criptografia modernos às vezes não podem ser comparados com as práticas de civilizações antigas. Além disso, se hoje existem princípios geralmente aceitos de proteção da informação, então aqueles que foram usados na antiguidade, infelizmente, são completamente inacessíveis e incompreensíveis para nós.

E mais um. Há uma opinião tácita de que a maioria dos textos antigos não pode ser traduzida apenas porque as chaves de sua descriptografia são cuidadosamente guardadas por sociedades secretas como maçons, Illuminati, etc. Mesmo os Templários deixaram sua marca aqui. O que podemos dizer sobre o fato de que a biblioteca do Vaticano ainda é completamente inacessível? Não existem as principais chaves para a compreensão da antiguidade? Muitos especialistas estão inclinados a esta versão, acreditando que o Vaticano deliberadamente esconde esta informação da sociedade. Goste ou não, ninguém sabe ainda. Mas uma coisa é certa: os antigos sistemas de criptografia não eram inferiores (ou talvez superiores) aos usados no mundo moderno dos computadores.

Em vez de uma palavra de ordem

Finalmente vale a pena dizer que houvenem todos os aspectos relacionados aos atuais sistemas criptográficos e métodos que eles usam são considerados. O fato é que na maioria dos casos seria necessário apresentar fórmulas matemáticas complexas e representar cálculos, dos quais para a maioria dos usuários apenas a cabeça girará. Basta olhar o exemplo com a descrição do algoritmo RSA para descobrir que todo o resto parecerá muito mais complicado.

O principal é entender e entender, por assim dizer, emo cerne da questão. Bem, se falamos sobre o que são sistemas modernos que oferecem para armazenar informações confidenciais de tal forma que sejam acessíveis a um círculo limitado de usuários, há pouca escolha aqui. Apesar da presença de muitos sistemas criptográficos, os mesmos algoritmos RSA e DES estão claramente perdendo as especificidades do AES. No entanto, a maioria dos aplicativos modernos desenvolvidos para sistemas operacionais completamente diferentes entre eles usa o AES (naturalmente, dependendo do aplicativo e do dispositivo). Mas a evolução “não autorizada” desse criptossistema, para dizer o mínimo, muitos, especialmente seus criadores, ficou chocada. Mas, em geral, com base no que está disponível hoje, será fácil para muitos usuários entender quais são os sistemas de criptografia de dados criptográficos, por que eles são necessários e como funcionam.